Quét sạch nguy cơ tấn công bên trong dữ liệu mã hóa

Đối với một doanh nghiệp quan tâm tới vấn đề bảo mật, những nguy cơ “tiềm tàng” ẩn giấu bên trong SSL đã được mã hóa là điều không thể bỏ qua. Nếu SSL được sử dụng không dành cho mục đích đặc biệt nào thì vấn đề có thể giải quyết đơn giản hơn bằng cách tránh hoặc ngăn chặn việc sử dụng SSL. Tuy nhiên, sự thực lại khác. SSL được sử dụng để cung cấp những biện pháp an ninh rất cần thiết trong một loạt các ứng dụng.

Ngày nay, hầu hết các doanh nghiệp đều có các ứng dụng bảo mật, cung cấp biện pháp bảo vệ chống lại những tấn công nhắm tới nguồn điện toán của doanh nghiệp. Ngoài ra, những ứng dụng này còn ngăn chặn được sự thất thoát dữ liệu quan trọng của các doanh nghiệp. Những ứng dụng này hoạt động bằng cách gắn lưu lượng mạng với chữ ký nhận dạng nguy cơ tấn công hoặc theo dõi hiện trạng ứng dụng như một công cụ nhằm phát hiện những hoạt động không rõ ràng.

Một cách bảo mật khác giúp đảm bảo những ứng dụng bảo mật này không phát hiện ra nguy cơ tấn công hoặc mất dữ liệu là ngăn chặn gắn chữ ký và theo dõi hiện trang khi hoạt động; cách dễ dàng nhất để làm việc này là mã hóa lưu lượng mạng.

Nếu mã hóa mạng chỉ được sử dụng cho một lưu lượng nhỏ mạng, thì sự thật là các nguy cơ tấn công có thể ẩn bên trong lưu lượng được mã hóa không phải là vấn đề lớn đáng lo ngại. Tuy nhiên, Secure Sockets Layer (SSL) – giao thức mã hóa thông tin – được sử dụng rộng lớn nhằm bảo vệ lưu lượng mạng, và số lưu lượng SSL đã tăng đáng kể những năm gần đây.

HTTPS, đơn giản là giao thức chạy trên SSL, là giao diện cơ bản cho hầu hết các Web 2.0 và ứng dụng đám mây và cũng là giao diện mặc định dành chho những ứng dụng đang được dùng rộng rãi như Gmail, Yahoo mail và Google.

Một mạng doanh nghiệp có thể tìm thấy ngày nay là khoảng 20 tới 80% lưu lượng trên mạng đều được mã hóa SSL, và con số này đang tăng lên cùng với thời gian.

Con dao 2 lưỡi

Tất cả lưu lượng SSL đều được mã hóa và, không may mắn là một công cụ tương tự đang được sử dụng để mã hóa lưu lượng ngăn chặn các cuộc tấn công cũng là chìa khóa mở ra các cuộc tấn công. Do SSL giúp dữ liệu truyền được bảo mật và mã hóa, những kẻ tấn công cũng có thể sử dụng công nghệ này một cách hiệu quả để ẩn giấu mã độc tấn công của chúng.

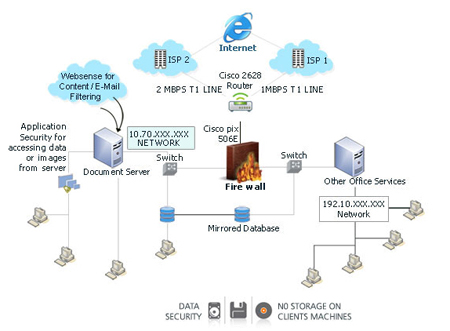

Cấu trúc bảo mật được các doanh nghiệp sử dụng ngày nay nhằm bảo vệ dữ liệu không có khả năng dò nội dung bên trong dữ liệu đã được mã hóa.

Ví dụ, với hầu hết các doanh nghiệp, có hơn 50% lưu lượng thông tin tới và gửi đi từ mạng đều phải qua cấu trúc bảo mật. Những tấn công nhắm vào máy chủ trang web các doanh nghiệp sẽ không bị chặn bởi Intrusion Prevention System (IPS) – một giải pháp chống xâm nhập bất hợp pháp; malware từ các trang trên mạng Internet sử dụng giao thức HTTPS sẽ làm hại tới máy tính để bàn của các doanh nghiệp; và thư gửi đi trên webmail thông qua HTTPS có nguy cơ rò rỉ thông tin quan trọng, cho dù có sự hiện diện của hệ thống chống mất dữ liệu Data Loss Prevention (DLP).

Đối với một doanh nghiệp lo ngại về an ninh, tập trung vào nguy cơ gây ra bởi mã độc hoặc virus ẩn trong lưu lượng SSL đã được mã hóa không phải là điều có thể bỏ qua được.

Nếu SSL được sử dụng không dành cho mục đích đặc biệt nào thì vấn đề có thể giải quyết đơn giản hơn bằng cách tránh hoặc ngăn chặn việc sử dụng SSL. Tuy nhiên, sự thực lại khác. SSL được sử dụng để cung cấp những biện pháp an ninh rất cần thiết trong một loạt các ứng dụng.

Ví dụ, cho phép webmail không sử dụng SSL có nghĩa rằng email của doanh nghiệp đó có thể lan tràn trên mạng chung và những kẻ tấn công có thể truy cập dễ dàng. Thêm vào đó, sử dụng các ứng dụng của Google mà không có SSL hỗ trợ sẽ “phơi bày” dữ liệu quan trọng của bạn tới bất kì ai, những người có thể truy cập chúng khi họ sử dụng Internet.

Với sự gia tăng của mua sắm trực tuyến, lưu lượng thương mại điện tử không có sự “bảo trợ” của SSL dường như khó có thể thành công, bởi hầu hết người dùng biết rằng một trang web đáng tin cậy khi trình duyệt của họ hiển thị biểu tượng hình khóa, chứng tỏ rằng SSL đang được sử dụng.

Khó khăn trong vấn đề này là làm thế nào để có thể vừa sử dụng lưu lượng mã hóa nhưng vẫn có thể ngăn chặn được chúng khỏi việc biến những ứng dụng an ninh trở nên vô dụng. Có một số phương pháp giúp giải quyết vấn đề này. Mỗi một giải pháp cung cấp một cách khác nhau nhằm biến nội dung được mã hóa của một mạng có thể “bắt tay” với các ứng dụng bảo mật nhưng vẫn giữ được dòng mã hóa điểm tới điểm giữa máy khách và máy chủ, nhằm đảm bảo độ bảo mật tốt nhất. Các phương pháp khác nhau ở sự tác động của chúng tới khả năng hoạt động của ứng dụng, độ phức tạp của cấu hình mạng và những yêu cầu trong việc tùy biến máy khách

Ủy quyền hoàn toàn

Một phương pháp là tận dụng thiết bị được ủy quyền hoàn toàn, giúp kết thúc hoàn toàn và sau đó sẽ tái khởi động lại cấu trúc của một ứng dụng. Phương pháp này yêu cầu chỉ những ứng dụng được hỗ trợ ủy quyền mới được phép sử dụng SSL. Ngay khi thiết bị ủy quyền hoàn toàn hỗ trợ điểm cuối và tái khởi động SSL và tầng ứng dụng, sau đó nó sẽ truy cập tới nội dung không được mã hóa.

Trong khi nội dung không được mã hóa, thiết bị được ủy quyền hoàn toàn có thể thực hiện việc kiểm tra bảo mật đối với dữ liệu hoặc nó có thể gửi một bản copy của dữ liệu không được mã hóa tới một ứng dụng bảo mật để ứng dụng này thực hiện công việc kiếm tra.

Thiết bị được ủy quyền cũng thường yêu cầu rằng máy khách cần phải được cấu hình để biết được thiết bị và có kết nối trực tiếp lưu lượng sử dụng của các ứng dụng liên quan tới thiết bị. Tuy nhiên, điều này yêu cầu cần có sự quản lý thường trực. Điều này cũng có nghĩa rằng một máy khách có thể được cấu hình không tận dụng thiết bị.

SSL Proxy rõ ràng

Một giải pháp thay thế khác là sử dụng một SSL Proxy minh bạch rõ ràng trong kết nối với những ứng dụng bảo mật hiện thời đã được triển khai trong mạng cục bộ. Một SSL Proxy rõ ràng không cần hiểu hoặc có khả năng xử lý các giao thức tầng ứng dụng và Proxy này được tối ưu hóa trong việc giới hạn và tái tổ chức tầng giao thức SSL.

Ngoài ra, Proxy này được triển khai tại một điểm trong hệ thống mạng, nơi tất cả những lưu lượng của các ứng dụng hay được dùng sẽ được hiển thị. Nó sẽ giúp dò tìm tất cả lưu lượng SSL, kiểm tra kỹ lưỡng các gói tin, và có khả năng giải mã và tái mã hóa lưu lượng để có thể truy cập những lưu lượng đã được mã hóa. Những lưu lượng này sau đó sẽ được đóng gói thành một dòng TCP “phát sinh” và được gửi tới một hoặc nhiều ứng dụng bảo mật có sẵn trong mạng.

Một khi những ứng dụng bảo mật tiếp nhận dòng lưu lượng chưa được mã hóa, chúng sẽ thực hiện công việc của mình và dò tìm xem có bất kì một mối nguy hại hoặc lỗ hổng rò rỉ dữ liệu nào không. Nếu ứng dụng bảo mật là một thiết bị lọc, ví như IPS, nó sẽ loại bỏ những lưu lượng có chứa mã độc, và SSL Proxy sẽ dò tìm lại lưu lượng và loại bỏ dòng SSL tương ứng.

Nếu ứng dụng bảo mật là IDS hoặc một thiết bị Network Forensics, ứng dụng sẽ tạo các báo cáo về những mối nguy hại đã dò tìm được trong lưu lượng chưa được mã hóa.

Do lưu lượng không nhất thiết phải gửi rõ ràng tới Proxy, các Proxy này không yêu cầu cấu hình máy khách. Thêm vào đó, do chúng không kết thúc và tái sắp xếp các giao thức tầng ứng dụng, nên chúng không cần tới thời gian trễ và có thể hoạt động ở tốc độ cao.

Do Proxy không yêu cầu sử dụng những ứng dụng bảo mật trong một mạng doanh nghiệp, chúng không gây khó khăn trong hoạt động và chúng cũng không yêu cầu các thay đổi trong cấu hình mạng hoặc máy khách.

Do số lưu lượng dữ liệu được mã hóa tiếp tục tăng lên, các doanh nghiệp cần phải tìm các cách để chắc chắn rằng những ứng dụng bảo mật được cài đặt không bị biến thành vô dụng bởi lưu lượng SSL. Các Proxy rõ ràng là một giải pháp tốt nhất trong việc đối mặt với các nguy cơ từ những mã độc ẩn bên trong lưu lượng SSL.

Nguồn; planet.com.vn

Các tin khác

- Tư vấn lắp đặt điện xưởng may

- Thiết bị điện công nghiệp ĐPT

- Thiết bị điện công nghiệp ĐPT

- Thiết bị điện công nghiệp ĐPT

- Thiết bị điện công nghiệp ĐPT

- thi công và lắp đặt điện nhà xưởng

- thi công và lắp đặt điện nhà xưởng

- thi công và lắp đặt điện nhà xưởng

- thi công và lắp đặt điện nhà xưởng

- Thi Công Điện Công Nghiệpp

- Thi Công Điện Công Nghiệpp

- Thi Công Điện Công Nghiệpp

- THI CÔNG ĐIỆN CÔNG NGHIỆPP

- thi công điện công nghiệp

- thiết kế và thi công điện nhà xưởng, điện công nghiệp

- thiết kế và thi công điện nhà xưởng, điện công nghiệp

- thiết kế và thi công điện nhà xưởng, điện công nghiệp

- thiết kế và thi công điện nhà xưởng, điện công nghiệp

- thi công điện xưởng may Đại Phú Thịnhh

- thi công điện xưởng may Đại Phú Thịnhh